IDS

(Intrusion Detection Systems) són components de hardware i/o software que

automatitzen el procés de monitoritzar els events que es donen en un sistema o

una xarxa, analitzant-los en busca de problemes de seguretat. Degut a l’augment

espectacular dels atacs a xarxes i sistemes els últims anys els IDS han

començat a ser un element de seguretat necessari a les organitzacions. Aquest

projecte preten dónar una visió global sobre aquests elements de seguretat,

veient quines són les seves avantatges, desavantatges i fins a quin punt poden

ser útils. A més, també es podrà observar com es pot integrar un IDS dins

l’entorn de seguretat de l’organització.

Aquest

projecte no preten ser una guia exahustiva en la implementació i coneixement

dels IDS, ja que l’espai del que es disposa no és suficient. No obstant això

s’intenta dónar una visió el més concreta possible, per tal de poder coneixer

amb precisió quin és el funcionament, avantatges i inconvenients dels IDS.

També es preten seguir la

implementació d’un IDS. Intentant acostar des d’un cas pràctic tot el que

s’explica en la restà del projecte de forma teòrica. Malgrat l’explicació

s’intenta fer el més detalladament possible. S’obvien tots els temes referents

a configuració, compilació, instal·lació de sistemes operatius i eines

complementaries, ja que això dónaria lloc a un altre projecte. Per tant, aquest

segon objectiu seria la part pràctica del projecte.

Així doncs, el gran objectiu que

persegueix aquest projecte és entrar una mica més en aquestà caixa negre en la

que s’acaben convertint els elements de seguretat, concretament en els IDS. No

es pot oblidar però, que com tots els elements de seguretat, no és gens trivial

ni inmediat entendre el perquè de certes decisions i només la constant

formació, l’experiènca i sovint també la imaginació seran les armes que

ajudaran a entendre aquests foscos processos.

La detecció d’intrusos és el procés

de monitoritzar events en un ordinador o en una xarxa i analitzar-los buscant

fets maliciosos, entenent aquests fets com el compromís de la confidencialitat,

integritat, disponibilitat o saltar-se els mecanismes de seguretat d’un

ordinador o una xarxa. Les intrusions provenen d’atacants d’internet i usuaris

autoritzats que pretenen escalar privilegis de forma no autoritzada. També

poden ser fruit del mal ús dels serveis que fan els usuaris autoritzats. Un IDS

és un conjunt de software i/o hardware encarregat d’automatizar aquest procés

de monitorització i anàlisis.

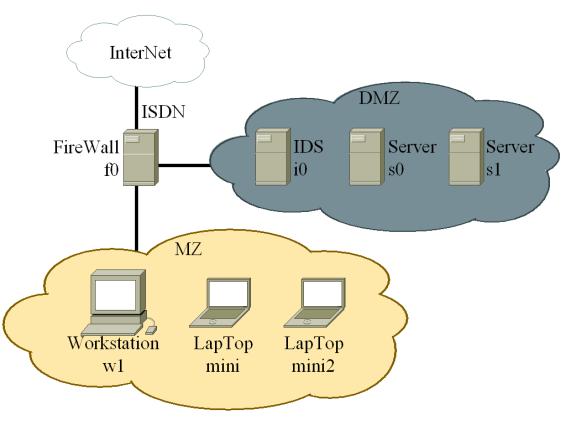

Aquests

sistemes no tenen massa sentit en xarxes molt petites (grups de treball), per

tant, el seu entorn natural són les xarxes on almenys hi hagi una DMZ

(zona desmilitaritzada). Per si mateixos no són gaire útils i actuen com a

complement a altres elements de seguretat, com poden ser els firewalls. Els

podem trobar doncs, dins les subxarxes on hi ha accessos incontrolats o

difícils de controlar. Malgrat puguin actuar com un element preventiu davant de

les intrusions el seu gran avantatge el notem sovint després d’un atac, perquè

obtenim un complement molt valuós en la informació que ens proporcionen.

Pel que fa als recursos personals

que requereix un IDS aquest també marca les pautes d’un entorn molt selectiu. O

sigui, que la persona/es encarregada/es de mantenir i fer el seguiment de les

sortides del IDS ha de tenir una formació i una experiència gens trivial en

conceptes de seguretat. A més, sovint, a aquestà experiència se li ha de sumar

una gran dosi d’imaginació per tal de poder respondre, o fins hi tot

avançar-se, a les accions dels intrusos.

Els

IDS permeten a les organitzacions protegir els seus sistemes dels nous perills

als que s’exposen. Degut a l’increment de la connectivitat dels seus sistemes i

de la depéndència d’aquestà connectivitat que tenen pel seu funcionament.

Dónada la naturalesa de la seguretat de les xarxes modernes la pregunta no està

en decidir si usar un IDS sinó on col·locar i quines propietats cal habilitar

en cada IDS.

Algunes raons per les que s’han

d’usar IDS són:

· Prevenir atacs i altres intrusions que no poden

prevenir les altres mesures de seguretat.

· Detectar i tractar les accions que acostumen a

precedir un atac.

· Documentar l’evolució de les intrusions que hi ha

dins l’organització.

· En empreses grans i complexes, pot actuar com a

control de la qualitat de la seguretat de la mateixa en el disseny de la xarxa.

· Recol·lectar informació sobre les intrusions que

tenen lloc a l’organització, permentent diagnosticar, recuperar i corregir les

causes de l’error.

Per què necessitem un IDS a la

nostra xarxa si ja hi ha un Firewall que ens protegeix? Doncs, al igual que els

firewalls els IDS són un element de seguretat de la xarxa, però les seves

funcions són complementàries i no pas excloents. Per la seva naturalesa en el

disseny, els firewalls poden fer coses que els IDS no poden i al revés.

En principi un firewall és un

element intrusiu pel tràfic, això vol dir que els paquets han de travessar-lo

per arribar al seu destí. En canvi els IDS són un element passiu en aquest

aspecte, perquè que malgrat poden veure aquests mateixos paquets només els

analitzen sense intervenir-los. Ràpidament podem adónar-nos que un firewall pot

arribar a ser un problema per la nostra xarxa si no és capaç d’absorbir tots

els paquets que han de travessar-lo. En canvi un IDS només deixarà

d’inspeccionar els paquets que no pot analitzar però no repercutirà en el

tràfic de la nostre xarxa.

També pel seu disseny els firewalls

són un element de seguretat perimetral, per tant, es dediquen a protegir la

xarxa de l’exterior. En canvi els IDS són elements de seguretat tan perimetral

com interna, així doncs, també ens permenten la defensa dels usuaris i no només

dels accessos externs. No s’ha d’oblidar que s’està fent referència a problemes

de disseny; aquests problemes amb una bona implementació es poden usar com una

qualitat o una propietat positiva.

Tal com s’explicava anteiorment els

firewalls tenen un comportament intrusiu en el tràfic, això els permet dónar

funcions de NAT (Network Address Translation), per tant, poden alterar el

tràfic que els entra o surt. Això mai ho podrà fer un IDS ja que com a molt amb

el seu anàlisi podrà alterar la configuració del firewall perquè aquest alteri

el tràfic, però ell mai ho farà de forma directa.

Per definició el que s’expressa en

el punt anterior és cert. Però les noves versions de l’Snort (IDS amb llicència

lliure) permenten forçar el tancament de connexions TCP i fins hi tot informar

a la font del paquet de la il·legitimitat del seu paquet. Per exemple, si un

client de la xarxa decideix entrar a pàgines amb contigut eròtic, aquest IDS

permet tallar la connexió del client amb el servidor i enviar-li al client una

pàgina on s’informa que el seu intent d’accés ha estat registrat pels sistemes

de seguretat de la xarxa.

Pros:

· Ajuden a automatitzar tasques de

manteniment a nivell de seguretat als administradors, per tant, simplifiquen

molt la seva feina i la fan més eficient.

· Fan possibles tasques que de forma

manual seria quasi impossible portar a terme.

· La disponibilitat d’aquests

sistemes és molt gran.

· La caiguda del sistema no suposa

un problema pel rendiment dels serveis dels sistemes i/o la xarxa.

· La informació que proporcionen els

IDS és molt útil. Tan per mantenir i millorar la seguretat de la xarxa i els

sistemes, com per coneixer a fons el funcionament dels serveis.

· Ajuden a preveure atacs o

problemes de seguretat abans que aquests es donin.

Contres:

· L’automatització excessiva de

certs processos pot fer obviar informació necessària.

· El seu comportament sovint

converteix als administradors en simples elements passius a l’hora d’analitzar

la informació que generen els IDS.

· S’ha d’estàr atent de forma

periódica en el manteniment dels sensors dels IDS, ja que aquests tenen

tendència a ser inestàbles en xarxes amb molt de tràfic.

· Una caiguda no controlada pot fer

inestàble a un sistema (HIDS: Host IDS).

· Cal

anar en compte a l’hora d’activar les propietats dels sensors sinó la quantiat

d’informació que generin pot desbordar.

· Necessiten un manteniment

continuat i periòdic, tan a nivell del IDS com de la restà d’elements de

seguretat de la xarxa.

· Fa falta personal molt qualificat

per poder interpretar de forma correcte les seves sortides.

· No tota la informació que

proporcionen és certa, falços positius.

Pel seu comportament, col·locació,

forma de funcionament, etc, podem fer diferents classificacions dels IDS.

Sistema format per un hardware i un

software que es col·loca en una xarxa sent transparent per aquestà, no tenen ni

IP. Mira el tràfic que circula per la xarxa i va comparant els paquets que

circulen per la xarxa amb una base de dades de patrons d’intrusions.

Tot el tràfic sospitós el va

guardant en un registre (log), aquest registre poden ser des de fitxers de text

plans (syslog), fins a sistemes gestors de bases de dades (xSQL). Últimament hi

ha molta tendència a guardar-ho en fitxers XML, per tal de compartir aquestà

informació de forma estàndard entre IDS de diferents fabricants. Gràcies a això,

els CMS (Console Management System) poden concentrar més informació de

diferents productes.

La base de dades d’intrusions s’ha

d’actualitzar de forma constant, perquè el terreny de la seguretat és molt

dinàmic i està en constant evolució. A més la informació que ens proporcionen

els registres de l’IDS permeten ajustar de forma més eficaç els paràmetres dels

sensors que hi ha activats. Per exemple, el codi d’un enllaç d’una pàgina Web

de la nostre empresa pot fer saltar una alarma d’atac d’Unicode (estàndard

de format de cadenes) en cas de que aquest contingui excessius punts i barres.

Aquest atac potser no té cap sentit detectar-lo perquè el servidor en qüestió

és un Unix que no és sensible als atacs Unicode.

Degut al seu disseny els NIDS es

poden col·locar a diferents llocs d’una xarxa.

En un capítol posterior es raonaran diferents possibilitats. De moment, en

aquest punt només es descriu el seu funcionament intern:

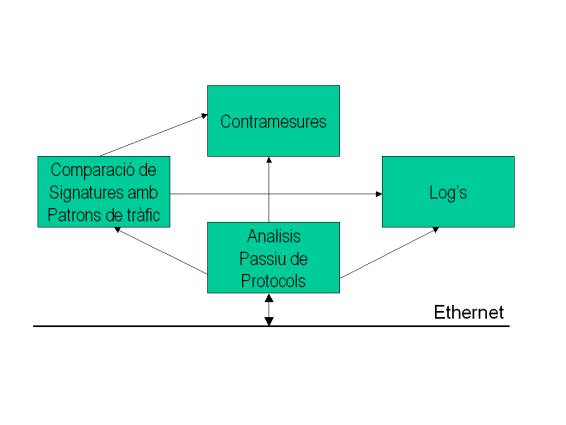

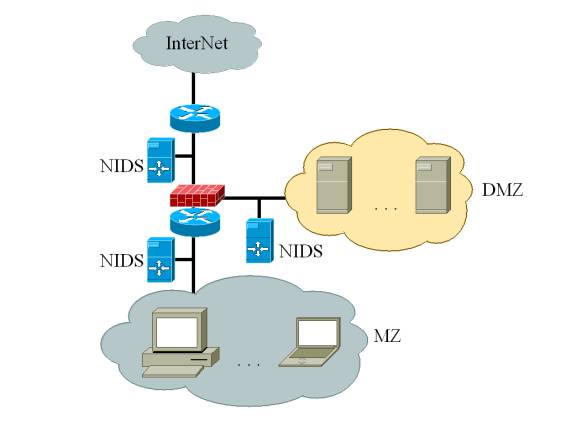

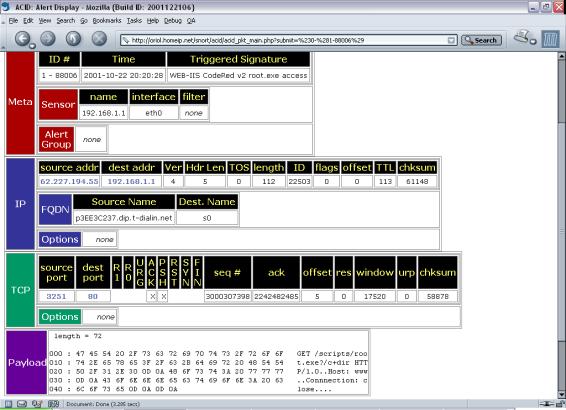

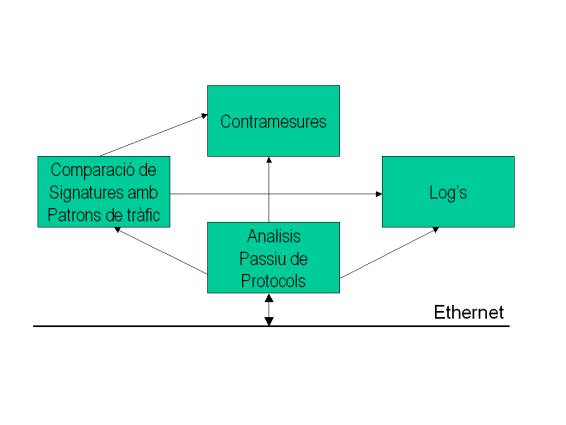

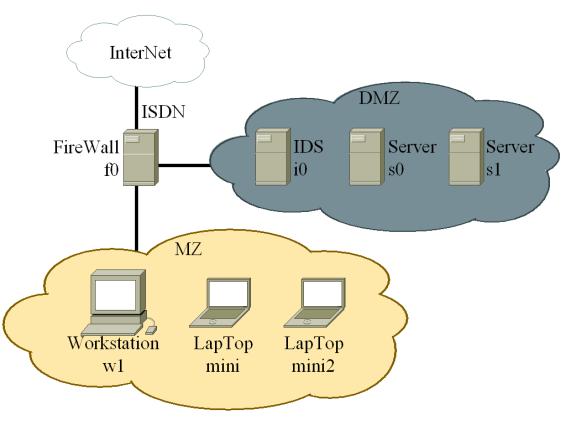

Ilustración 1

- Esquema d'un NIDS

El NIDS posa la targeta de xarxa en

mode promiscu per poder veure tot el tràfic que passa per aquell punt. De forma

passiva va analitzant tot el tràfic que passa i va comparant-lo amb la base de

dades de tràfic maliciós que té. En cas de que en algun moment consideri que

cert tràfic és maliciós el guardarà al registre i en cas de que s’hagi

programat alguna contramesura per aquell esdeveniment aquestà es llençarà.

4.1.3 Pros i contres dels

NIDS

Pros

· No baixen el rendiment dels

sistemes.

· Resistent a les manipulacions.

· Indepéndent de les plataformes i

Sistemes Operatius de la xarxa.

· Envia la informació que registre a

un sistema de recol·lecció de logs (Bases de dades, arxius plans, XML, etc).

· És capaç de predir un atac abans

de que aquest es doni, ja que intervé els paquets abans de que arribin al seu

destí.

Contres

· Pot perdre paquets al

reensamblar-los.

· No entenen certs protocols

obsolets i/o propietaris.

· Pot perdre paquets en xarxes molt

carregades.

· No pot capturar dades encriptades

(ex.ESP)

· No pot controlar certs comportaments dels usuaris dins dels hosts.

·

Requereix hardware addicional. (ex.un host que faci d’IDS).

4.2 HIDS (Host IDS)

4.2.1 Descripció

Monitoritza les activitats d’un

sistema (comandes d’un usuari, procés de logon/logout, ús de les dades, etc.)

per determinar els possibles intents d’intrusions. Els HIDS acostumen a ser una

aplicació més del sistema, normalment treballant com a dimoni o com a servei

del sistema. Tot i que també és usual que s’integri fins al kernel del sistema

operatiu per tal de garantir la seguretat en certes crides a sistema crítiques

de per si. Per exemple, les crides a sistema que impliquen una escalada de

permisos. O bé, en el control de permisos, accessos o d’altres activitats

crítiques.

Els HIDS afegeixen funcions que

auditen el sistema de forma constant, a canvi de perdre rendiment en el

sistema. Tot i que l’alta qualitat de la informació que proporcionen, els HIDS

fa que valgui la pena perdre aquest rendiment en els sistemes. La informació

que contenen els registres generats pels HIDS és molt densa i acostumen ha

haver-hi molts pocs falços positius.

És indepéndent dels protocols de

xarxa usats i de si la informació per la xarxa va encriptada, ja que el control

es fa a nivell de sistema operatiu o d’aplicació. Per tant, la informació

sempre està en text pla. Gràcies a això, també, podem fer seguiments a certs

usuaris (UID).

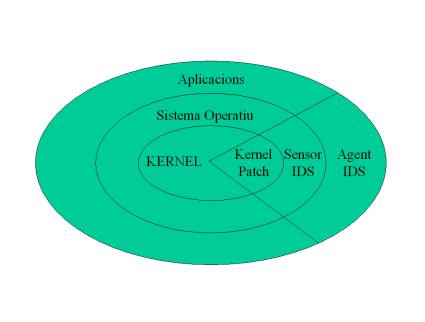

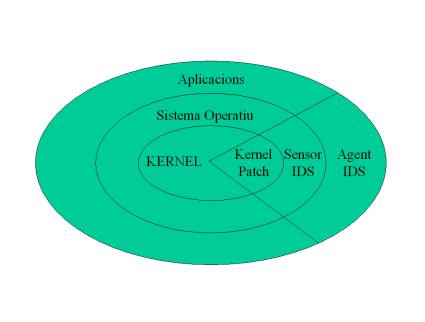

En el següent gràfic podem apreciar

fins a quin punt s’arriba a integrar amb el sistema un HIDS, per tal de poder

controlar les accions que es realitzen sobre seu:

Ilustración 2

- Esquema d'un HIDS

En el gràfic es pot apreciar com des

del kernel fins al nivell d’aplicació el HIDS està present per controlar les

intereaccions dels usuaris amb el sistema. La part més interna passa a formar

part del kernel, la part que intereacciona amb el hardware i el software

instal·lat al sistema. En aquestà part bàsicament el que es controlen són les

crides al sistema (syscalls) per evitar operacions il·legítimes.

Després a nivell de sistema operatiu

es troba en forma de dimoni o de servei. A aquest nivell treballa com un sensor

que controla el comportament del sistema a nivell d’aplicació. Sovint aquest dimoni

també s’encarrega de vigilar la disponibilitat i la integritat d’altres dimonis

del sistema. O fins hi tot, de controlar la integritat de certs fitxers vitals

pel funcionament del sistema.

Finalment a nivell d’aplicació hi ha

l’agent del HIDS que és amb el que interactua l’administrador del sistema per

configurar els paràmetres del HIDS i per comprobar l’estat del mateix. Sovint

aquestà part s’executa poc sovint, ja que els resultats del HIDS es consulten

en el CMS o algún altre dispositiu que centralitzi els registres.

Pros

· La qualitat de la informació que

proporcionen és molt alta.

· Permet veure qui accedeix a què.

· La densitat de la informació és

molt alta.

· Pot treballar en xarxes

encriptades.

· Pot treballar en xarxes montades

sobre switch.

· No té depéndència de protocols.

· Permet fer un seguiment d’un UID

concret.

· La seva eficàcia és molt gran.

Contres

· Comparteix els recursos del

sistema.

· Les captures d’informació estàn

molt lligades al tipus de sistema. Això les fa molt difícilment

centralitzables.

· Sovint els hosts són els

destinataris dels atacs, per tant, si un host cau en mans d’un intrús aquest

podrà desactivar l’HIDS.

· Cada sistema té els seus propis

HIDS ja que estàn lligats a l’arquitectura de les màquines.

· Hi ha una gran depéndència amb el

fabricant del producte a l’hora de comprar un CMS si es preten integrar el

sistema de seguretat.

Són sistemes que com el seu nom

indica actuen simultàniament de NIDS i de HIDS. Obviament les seves

característiques són inferiors a la suma de cada dispositiu per separat. Però

hi ha alguns casos, sobretot en xarxes petites en els que interessen sistemes

més econòmics i menys distribuits.

Sovint, el que passa també, és que

en un servidor es monta un NIDS, perdent algunes de les característiques

inherents al seu disseny, per exemple, deixa de ser transparent a la xarxa.

Però, en xarxes petites això sovint no és un problema molt gran i es valora més

la informació que el NIDS ens pot aportar.

A més és molt fàcil fer que els

resultats del NIDS interactuin ràpidament amb els serveis de la màquina evitant

i recollint informació molt valuosa sobre els intrusos que ataquen la nostre

màquina. Si a més, en el mateix servidor concentrem el CMS i aquest el fem

consultable via Web podem tenir montat de forma ràpida un IDS per una petita

xarxa.

Un exemple d’això seria montar un

sistema Linux amb un servidor Web Apache+PHP+MySQL i un Snort (NIDS) auditant

les connexions que arriben a la màquina. Via web podriem montar un ACID

(Analysis Console for Intrusion Database) que ens faria de CMS. Aquest IDS

podria ser perfectament vàlid i útil en una xarxa de petites dimensions

connectada a Internet.

Pros

· Economia, ens estàlviem sistemes

complementaris.

· Aumenta el nivell de seguretat del

Host.

· Centralització del sistema de

seguretat.

· Pocs problemes de compatibilitat

entre els diferents registres del sistema.

Contres

· Compartim la potència del sistema

entre els serveis del sistema i el IDS.

· Si la seguretat del host és

compromesa els registres també són compromesos.

Consisteix en aplicar la idea dels

cyberpunks, o sigui: ‘do yourself’ (fes-t’ho tu mateix). Mitjançant la

combinació d’eines com el tcpdump (sniffer), filtres BSD, els registres del

sistema (syslog) i d’altres eines bàsiques. Amb això i una gran dosi de

paciència i molta dedicació es pot dur a terme totes les funcions que el IDS

preten automatitzar. A més, també, s’ha d’estàr molt al dia dels tipus d’atac

per no dónar com a legítim certs comportaments qua no ho són.

Bàsicament aquestà solució només és

factible en xarxes amb molt pocs servidors, o per organitzacions sense

necessitats de seguretat no massa elevades. A més aquest sistema no està lligat

a cap arquitectura i és aplicable a qualsevol situació.

Pros

· Economia

· Pocs recursos

· El nivell de complexitat el

decidim nosaltres. Segons fins a quina profunditat volem auditar el sistema.

· No està lligat a cap arquitectura

ni tipus de sistema.

· Només lligat a errors humans en la

interpretació de la informació recollida.

Contres

· Feina tediosa i sovint impossible

de posar al dia.

· Difícil de portar a terme amb

eficàcia i eficiència.

· Requereix una formació molt alta i

un reciclatge constant, per estàr al dia en les vulnerbilitats que es van

troben en els nostres sistemes.

· Difícil d’integrar, ja que la

manipulació de les dades és totalment manual.

· Poc recomenable si no parlem de

xarxes molt petites i amb dades poc susceptibles.

Són sistemes o xarxes que pretenen

simular els servidors i xarxes més importants de l’organització, per tal de fer

creure als intrusos que és on han d’atacar. Si aquest cau en la trampa, es

captura tot el rastre que va deixant. D’aquestà forma és més fàcil recol·lectar

informació de la forma d’atacar dels intrusos.

Aquests sistemes s’intenten

dissenyar de forma que tinguin forats de seguretat per tal de que l’intrús

aconsegueixi penetrar i així estigui entretingut. Això ens dóna temps a

reaccionar ja que els nostres sistemes de seguretat ens advertiran de la

presència de l’intrus. En aquest tipus de sistemes la presència de falços

positius és pràcticament nul·la, ja que totes les alarmes que es disparin seran

fruit d’un accés no autoritzat.

En un sol ordinador es preten

simular tota una xarxa de servidors, normalment es simula una DMZ, per

fer pensar a l’intrús que està entrant en una zona important de l’empresa. Això

és possible gràcies als NOS (Network Operative Systems) que permeten instal·lar

més d’un sistema operatiu dins d’una màquina, fent-los funcionar a tots de

forma simultania. Fins hi tot ens permeten assignar recursos d’aquestà màquina

de forma dedicada a certs sistemes que tinguem corrent dins la mateixa.

Gràcies a aquests sistemes sembla

que hi hagi tota una DMZ funcionant, quan en realitat tot està corrent sobre

una mateixa màquina, dividida internament de forma virtual. Aquestà idea prové

dels grans sistemes d’IBM com les series S390, tot i que sistemes com el Linux

també permeten implementar infraestructures semblants.

La idea és la mateixa que la del

punt anterior, però en aquest cas es monta tota una xarxa que simula una xarxa

real de l’organització. En organitzacions de tipus financer o xarxes molt

grans, s’arriben a montar Honey Nets que simulen tota l’empresa, a fi i efecte

de fer perdre a l’intrús per tot un seguit de sistemes i xarxes completament

intrascendents.

En les Honey Nets fins hi tot

s’arriben a col·locar generadors de tràfic, de forma que sembli que la xarxa

que es simula està plenament operativa. A més aquest tràfic crea confusió a l’intrus,

que perdrà molt temps analitzant i estudiant informació completament inútil.

Temps que de ben segur li farà cometre algun error que ens permetrà trobar la

informació suficient fins a localitzar-lo.

Els

Honey Pots sovint representen un cost addicional innecessari. Per això,

no acostumen a ser un element comú en les xarxes convencionals. No obstant, per

certs tipus d’organitzacions aquests elements de seguretat són indispensables.

Ja que el gran nombre d’atacs que reben diàriament les fan molt vulnerables.

Les organitzacions, hi troben en aquests sistemes un complement de seguretat

molt útil.

És més que evident que els Honey Pot

només tenen sentit en xarxes on la seguretat és un element molt important, fins

hi tot vital. Xarxes que pertanyen a organitzacions financeres, empreses de

seguretat, multinacionals importants, asseguradores, etc.

Pros

· Són fàcils d’implementar, ja que

no calen grans coneixements de seguretat. Tot i que mai estàn de més, els

coneixements.

· La informació que ens proporcionen

és molt fiable.

· No tenen cost d’execusió.

· Permeten recollir informació de

l’intrús per poder-lo perseguir després. Podem observar els seus passos i veure

d’on provenen les seves conexions o la informació que usa sense pressa.

· Permet conèixer el nivell de

coneixements que té l’intrús. Segons el seu comportament a l’hora d’entrar en

els sistemes del Honey Pot.

· Dóna temps als administradors a

respondre davant la intrusió.

· Permet conèixer millor les

diferents psicologies dels intrusos a l’hora d’atacar.

Contres

· Assumeix que l’atacant és una mica

ignorant o igenu, ja que sovint els Honey Pot són fàcilment detectables.

· Ràrament un intrús experimentat

s’empassa l’asqué.

· En moltes xarxes és un cost

innecessari.

· Només és útil per xarxes grans,

amb més d’una DMZ per protegir.

Una de les coses més importants en

els IDS és a quin lloc de la xarxa el col·loquem, perque segons on estigui

veurà un tipus de tràfic o un altre. Sobre tot, en les xarxes actuals que totes

es basen en switch la importància de la situació del IDS és pràcticament vital.

Cal anar molt en compte doncs en les decisions que prenem a l’hora de col·locar

els IDS.

A vegades cal posar una mica

d’imaginació al tema, ja que no sempre són necessaris tants IDS com pensem,

doncs simplement col·locant més sensors i una mica d’imaginació es poden

estàlviar molts diners i aconseguir un nivell de seguretat més gran.

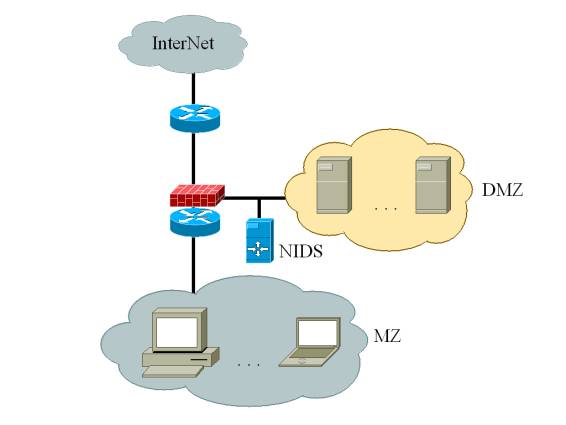

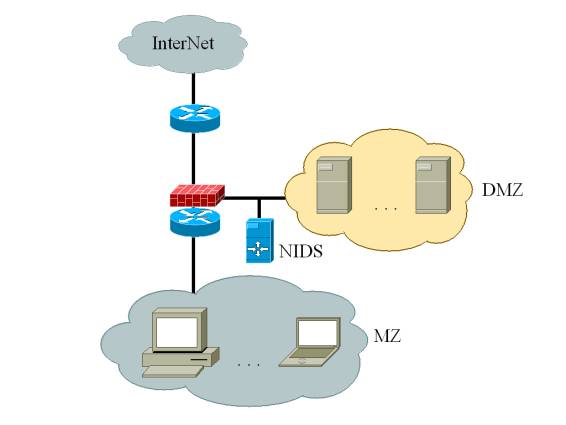

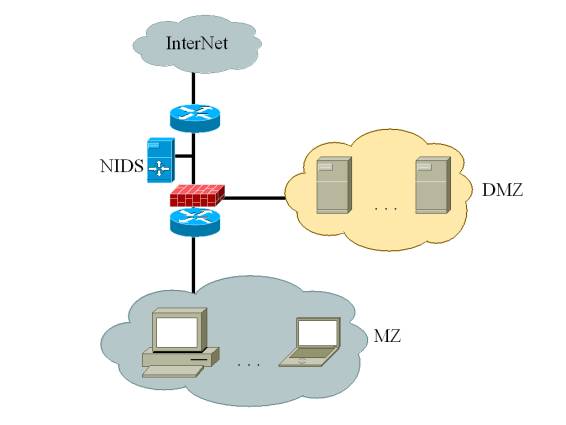

Ilustración 3

- NIDS col·locat a la DMZ

Quant l’única part que es vol

auditar són els servidors externs de l’organització és una bona idea col·locar

el IDS entre el firewall i la DMZ. Sovint aquestà situació es dóna en Intranets

petites on només hi ha una DMZ formada per un sól switch. Una bona idea llavors

és connectar el cable que surt del firewall cap al switch a un hub, on hi

connectarem el firewall, IDS i el switch de la DMZ. D’aquestà forma el IDS

veurà tot el tràfic que passa per aquell punt. Si aquest treballa sense IP

aquest serà totalment transparent.

Si el switch usat a la DMZ és

programable, llavors no es necessita per res el HUB ja que es pot programar el

switch perquè repeteixi les sortides de tots els ports per un sol port. En

aquest port llavors s’hi pot penjar l’IDS. En els switch de Cisco això sempre

és possible fer-ho. Una bona solució pel cable que col·loquem entre el

switch/hub i el IDS és posar-hi un cable sense la pota de TX grimpada. Així el

IDS mai podrà enviar informació per aquella interficie de xarxa. Si el canvi no

el volem fer a nivell físic, que sempre són els més segurs, també podem

prohibir que aquella interficie envii paquets.

Aquest últim punt en un sistema

Linux és tan senzill com per mitjà del Netfilter dengar tots els accessos a la

interifice de sortida:

# iptables –P output –j DROP

Simplement

amb aquestà ordre és impossible que cap interficie de xarxa envii paquets. Per

un sistema xBSD la idea és la mateixa pero l’ordre és ipfw en comptes de

iptables.

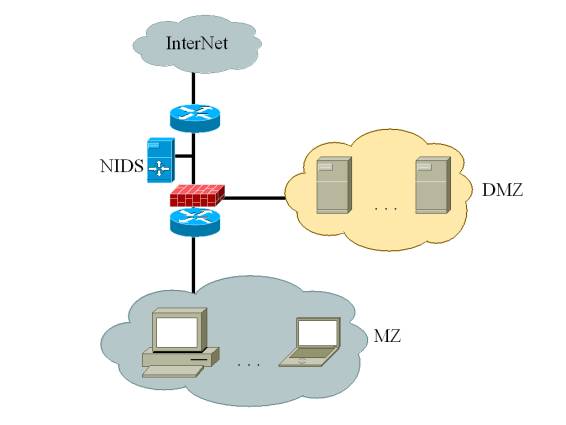

Ilustración 4

- NIDS col·locat fora del Firewall

L’IDS queda entra el router extern i

el primer firewall de l’organització. En aquest punt es pot veure tot el tràfic

que entre i surt de la nostra Intranet. Les informacions que es dónaran en

aquest punt seràn moltíssimes, ja que pel IDS passaran tots els atacs que

normalment arriben al firewall. Si decidim col·locar un IDS en aquest punt

òbviament haurem d’amagar-lo molt, ja que si es pogués comprometre la seva

seguretat seria una backdoor d’accés als nostres sistemes.

Amagar-lo pot ser tan senzill com

aplicar l’explicat en el punt anterior tan a nivell físic (cable sense TX) com

a nivell lògic (denegar la sortida de paquets a la interficie). La

interconnexió entre el router extern i el firewall, es pot montar igual que he

explicat en el punt anterior amb el hub.

Col·locar un IDS només en aquest

punt no té massa sentit si no és per comparar-lo amb la informació d’un altre

IDS després del firewall. D’aquestà forma, es pot comprobar que el firewall

està ben configurat i que filtra tot el tràfic que ens interessa.

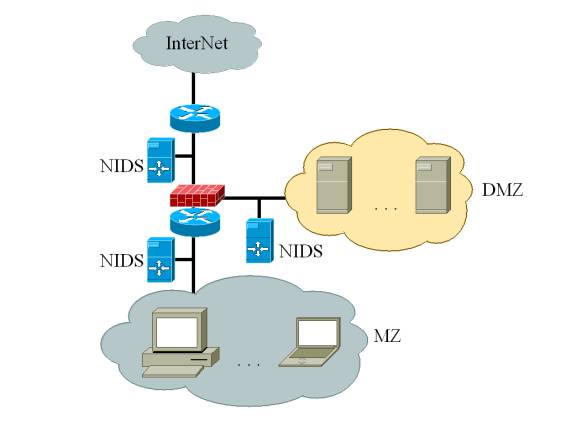

Ilustración 5

- NIDS distribuït per la xarxa

Quan les xarxes comencen a fer-se

grans i volem controlar diversos punts de la mateixa, ja no hi ha cap

configuració estàndard que s’ajusti a les nostres necessitats; llavors hem de

començar a distribuir els sensors per diversos punts de la xarxa. Aquestà

sempre acaba sent la solució aplicada, ja que segons el disseny de les xarxes i

les necessitats de seguretat de les administracions s’han de prendre un tipus o

un altre de decisions.

Seguint amb el model de xarxa que

hem estat estudiant fins ara, podem observar en la figura adjunta com quedarien

distribuïts els IDS. Amb aquestà configuració es té una visió molt profunda del

tràfic sospitós que circula per la nostra xarxa. Quan disposem de

configuracions d’aquest tipus és interessant perdre molt de temps configurant

la importància de les alarmes i la gravetat dels events que vagin capturant els

IDS, ja que gràcies a la seva posició estratègica si es comparen els registres

que es generen en els diferents IDS es poden treure conclusions molt

interessants i estàlviar un gran nombre de falços positius.

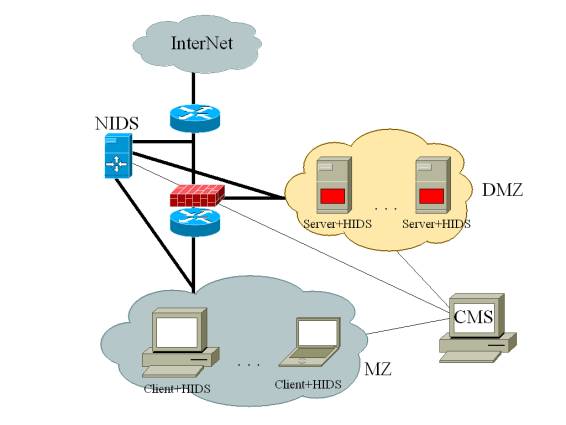

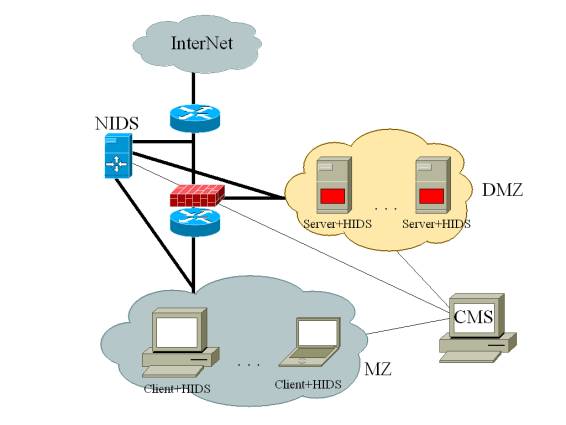

Ilustración 6

- Esquema d'on col·locar un IDS en un cas real

Com sempre en seguretat la millor

arma és l’experiència i la imaginació. Així doncs s’aprofitarà aquestà secció

per explicar com es configuraria la xarxa que venim estudiant fins ara. Com es

reduirien costos i es màximitzaria la optimització del rendiment dels IDS.

En comptes de seguir l’exemple del

model de distribució que col·locava tres IDS un a cada branca del firewall,

l’experiència diu que si col·loquem un ordinador prou potent amb tres

interficies de xarxa connectades una a cada branca del firewall és més fàcil

contrastar la informació que s’ha d’analitzar. A més es redueixen costos de

forma dràstica perquè ara ja no es necessiten tres IDS un per cada branca. Sinó

que amb un IDS i tres interfícies de xarxa es fa tot.

L’IDS per una quarta interficie de

xarxa s’ha de connectar al CMS (Console Management System) que és des d’on

s’analitzaràn les dades amb més profunditat. A més els servidors de la DMZ és

interessant proveïr-los també d’un HIDS que s’ajusti a les necessitats de cada

tipus de servidor, ja per últim als clients amb informació més sensible també

se’ls pot col·locar un HIDS. Tot això ha d’anar interconnectat amb el CMS per

una xarxa parlal·lela a la xarxa de l’organització, per evitar que aquestes

dades siguin susceptibles de ser intervingudes.

Malgrat no seria una mala idea crear

túnels xifrats dins de la xarxa de la organització per portar aquestà informació.

No seria aconsellable seguir aquest camí, ja que malgrat no sigui visible la

informació que transporten. Sempre són més fàcilment detectables aquests túnels

que no una xarxa paral·lela per on circular la informació referent a la

seguretat de l’organització.

La

dificultat d’implementar un IDS en un entorn on tot va connectat a switch, és

que el IDS no pot veure el tràfic que passa per la xarxa i que no va dirigit a

ell. Per tant, s’ha d’idear alguna forma perquè aquest tràfic a més d’anar cap

al seu destí també passi per l’IDS de forma que aquest malgrat no intervenir en

el tràfic, pugui observar-lo en busca de possibles paquets nossius.

Bàsicament s’usen tres idees

diferents per solucionar aquest problema: sapnning ports, HUBS i TAPS. Els

spanning port són configuracions que es fan als switch perquè facin comportar a

un dels seus ports com un HUB. Però no tots els switch suporten aquest tipus de

configuracions i si ho soporten i el tràfic és molt elevat es poden crear colls

d’ampolla.

Ilustración 7

- Esquema d'un IDS i un recurs

Les opcions d’usar HUBS o TAPS són

similars. Ambdues solucions consisteixen en col·locar un d’aquests dos

dispositius entre la màquina a monitoritzar i el switch al que va connectat. La

única diferència entre un HUB i un TAP és que els HUBs són bidireccions,

permeten rebre i enviar tràfic. En canvi els TAP només permeten rebre tràfic.

Per tant, un IDS connectat a un TAP és físicament impossible que pugui enviar

paquets a la xarxa.

Exemple de HUB

entre la màquina a monitoritzar i el switch:

Ilustración 8

- Esquema IDS - HUB - switch

Un parell

d’exemples de configuracions amb TAP:

Ilustración 9

- Esquema IDS - TAP –switch

Ilustración 10

- Esquema múltiples TAP - HUB - switch i IDS

En aquest apartat es preten dónar

consciència de quin és el principal problema dels IDS, com s’intenta solucionar

el problema i quines són les eines que ens poden ajudar a complementar la tasca

que realitza un IDS.

Es donen quan tràfic legítim d’una

xarxa és comparat amb un patró de tràfic nociu, aquest per error és considerat

com il·legítim. Aquest fet es dóna milers o milions de vegades al dia en

qualsevol sistema IDS. Això obviament satura d’events a la sortida del IDS i fa

disparar alarmes de forma innecessaria.

Malgrat sembla un fet poc usual

després d’explicar la seva descripció, a continuació es posarà un exemple

aplicat de com un IDS pot generar un o fins hi tot milers, de falços positius

al confondre tràfic legítim per tràfic maliciós.

Per

exemple, un usuari que intenta connectar a una unitat de xarxa i que no recorda

la seva paraula de pas després de provar amb diferents claus de pas durant una

bona estona aquest usuari es desespera i comença a intentar connectar de forma

repetida i reiterada la seva unitat de xarxa. Entremig d’aquests intents de

connexió hi ha un NIDS que està monitoritzant el comportament de l’usuari. Què veurà aquest NIDS?

· El primer que veurà és un seguit d’intents de connexió a

la unitat de xarxa amb diferents paraules d’accés. Això si es fa suficients

vegades el pot fer pensar que es tracta d’un intent d’accés per força bruta i

començarà a generar events informant d’aquest fet.

· En segon lloc veurà que el client no para de fer intents

de connexió a una unitat de xarxa sense parar i amb una freqüència molt

elevada. Aquests intents si són prou ràpids i repetitius poden fer pensar al

IDS que es tracta d’un intent d’atac de denegació de servei (DOS), generant

altre cop una serie d’events informant d’aquest fet.

S’acaba de comprobar com el comportament legítim

d’un usuari autoritzat de la nostra pròpia xarxa, ens ha fet generar una sèrie

d’events que podem considerar falços positius.

Elminar aquests events no és gens

fàcil, ja que en altres circumstàncies aquest mateix tràfic que ara sembla un

falç positiu seria una alerta real. Per tant, s’ha d’estàr molt alerta a l’hora

d’activar o desactivar certs tipus de fonts típiques de falços positius. En

aspectes com el que ara es tracten és on es fa més important l’experiència i el

coneixement profund de l’administrador sobre la seva xarxa: tipus de tràfic,

horaris de màxima càrrega, comportament dels usuaris, etc.

De totes formes hi ha una sèrie de

mètodes que es poden intentar seguir per evitar aquests falços positius:

· Prova i Error: simplement anar

provant les idees que surtin de la imaginació i l’experiència, només els errors

poden ajudar a fer-ho bé.

· Analitzar els històrics de tràfic:

és una bona font d’on treure l’experiència i el coneixement sobre la nostra

xarxa.

· Usar patrons de tràfic

estàdístics: montant algún sistema de mesura de càrrega i estudi del tràfic de

la xarxa podem aprendre molt sobre el comportament dels usuaris dins de la

xarxa. Hi ha una màxima que sempre es compleix: un 10% dels usuaris generen el

80% del tràfic.

· Múltiples polítiques basades en la

funcionalitat i la criticitat de la informació: si la informació que es vigila

té una criticitat molt alta potser ens interessa no deixar escapar cap falç

positiu ja que aquest podria reprensentar una font d’informació molt valuosa.

· Contrastar els events generats per

aquest sensor en la informació d’altres registres dels sistems, altres sensors,

registres de les aplicacions, etc.

Els logs són uns registres que

generen les aplicacions, sistemes operatius, IDS, etc. És un històric dels

events rellevants que es van dónant en aquell servei. Obviament aquests

registres tendeixen a crèixer de forma descontrolada i de forma molt ràpida.

Això fa que sigui impossible visualitzar-los tots amb el detall que es

mereixen.

Per evitar que la quantitat

d’informació que es genera no acabi desbordant s’ha d’anar molt en compte amb

la sensibilitat que es configuren les aplicacions a l’hora de generar events,

ja que si es decideix guardar qualsevol moviment després no es podrà absorvir

tota la informació que es genera. Per altre banda, si el que es fa és dónar

poca sensibilitat ens pot passar per alt informació necessària.

Degut a la gran varietat de

registres que contenen els sistems i més els IDS cal tenir alguna política

d’enmagatzematge de logs, sinó aviat la capacitat dels sistemes es pot veure

desbordada. Així doncs, és interessant perdre el temps necessari en dissenyar o

en adoptar una política centralitzada d’enmagatzematge d’aquests registres.

Moltes aplicacions guarden aquestes

dades en simples fitxers plans, en els directoris creats a cada efecte dins de

cada sistema. Però si la política acaba sent deixar-los en aquests fitxers

caldrà pensar que aquests fitxers poden crèixer fins a tornar-se intractables i

potser el que s’ha de montar llavors és algun sistema d’enmagatzematge circular

o alguna altra alternativa que impedeixi la tendència al creixement infinit que

tenen aquests fitxers.

Actualment la política que

s’acostuma a seguir és tenir un SGBD (Sistema Gestor de Bases de Dades) que

enmagatzemi tota la informació, per tenir-la centralitzada i fer-la més

tractable. Tot i que aquestes tecnologies ens les infraestructures orientades

al PC estàn poc desenvolupades la tendència apunta clarament cap aquest costat.

Al tenir tota la informació

centralitzada en un lloc lògic (no té perquè ser un sol lloc físic) és més

fàcil desenvolupar o ajustar les nostres eines d’analisis de logs per tal de

millorar i optimitzar el seu funcionament. En aquest punt ja es veu doncs, de

forma evident quina és la tasca dels analitzadors de logs.

Obviament tota aquestà informació no

serveix de res si no és filtrada per algun element que en tregui les

conclusions necessàries i que sigui capaç de prendre decisions després de

l’observació i l’estudi de la informació dels logs. Aquestà tasca tal com es

comenta anteriorment es fa pràcticament inviable degut al desmesurat volum

d’informació a tractar.

Per tant, ens hem de dotar d’eines

com els analitzadors de logs que després de filtrar tots aquests registres

seguint unes pautes previament programades ens deixaràn a la vista només la

informació que realment ens interessa. Aquest procés d’automatització no és

gens trivial i només després de revisar i reconfigurar repetides vegades les

pautes de treball de l’analitzador de logs es podrà obtenir un resultat

realment bo.

Tota la informació que ofereixen

aquests logs en principi no interessa fins que dónada una incidència s’hagi de

repassar de forma exahustiva la informació que contenen. Fins que no arribi

aquest moment, només repassant la sortida de l’analitzador de logs n’hi ha més

que suficient.

Com és evident el principal enemic a

l’hora de realitzar aquestà tasca és la gran quantitat d’informació a revisar i

la monotonia que això suposa es fa intractable. Per això cal esmerar-se en

ajustar i aconseguir un analitzador de logs prou potent i ben ajustat com per

fer l’anterior punt el menys crític possible.

Hi ha alguns HIDS que ja incorporen

aquestà funció, perquè és una eina molt útil. Tots els sistemes tenen fitxers

de configuració o comandes del sistema operatiu que és interessant saber que no

han estat alterades per un intrús, ja que de la resposta d’aquestes ordres o de

la bona configuració d’aquests fitxers en depénen les decisions a l’hora de considerar

que un sistema està funcionant de forma correcta i que no ha patit cap

intrusió.

Per exemple, en els sistemes Unix hi

ha unes eines molt conegudes usades pels intrusos anomenades: rootkits.

Aquestes eines s’encarreguen de substituir algunes de les comanades vitals del

sistema per comandes modificades que no deixin cap mena de rastre a les accions

que realitza l’intrús que s’ha fet amb el poder del sistema. Si l’administrador

no s’adóna d’aquest fet no podrà detectar mai a l’intrús dins la màquina ja que

les comenades que li permetrien fer-ho estàn modificades.

Si en canvi hi ha algún procés que

s’encarrega de forma periòdica de comprobar que la integritat d’aquest tipus de

fitxers no ha canviat, llavors es podrà confiar plenament en la informació que

donen aquestes comandes.

Els analitzadors de vulnerabilitat

actius a partir d’una base de dades de vulnerabilitats de diferents sistemes es

dediquen a llençar una sèrie d’atacs contra les màquines escollides, retornant

al final un informe amb totes les vulnerabilitats que s’han trobat en els

sistemes analitzats.

Quan un analitzador de

vulnerabilitats actiu es posa en funcionament s’ha d’anar molt en compte amb

els tipus d’atacs que s’activen, ja que hi ha certs atacs que poden comprometre

la continuitat de certs serveis o sistemes.

També cal saber que sovint aquests

analitzadors de vulnerabilitats ens retornen respostes poc encertades: falços

positius, perquè no sempre s’ataca al sistema per comprobar que és vulnerable a

un bug. Sovint l’únic que miren és el rastre que deixa un servei: la

versió, alguna propietat dels paquets que retorna, informacions de benviguda al

servei, etc. Això a vegades els fa treure conclusions equivocades.

Probablement el millor analitzador

de vulnerabilitats actualment és el Nessus (http://www.nessus.org)

que per sobre de moltíssimes eines comercials, té una de les bases de dades de

vulnerabilitats més grans i més actualitzada. A més està dotat d’un llenguatge

de programació d’atacs (NASL) molt senzill d’usar i potent.

Un altre tipus són els que a partir de la informació recollida en els

paquets que passen per la xarxa es determina que un sistema té algún tipus de

vulnerabilitat. Aquests analitzadors són útils sobretot per identificar quina

és la perillositat d’un paquet dins l’entorn d’un atac. Aquests tipus

d’analitzadors els acostumen a portar els NIDS.

Per exemple, l’analitzador passiu més conegut i potent que es coneix

actualment és l’Snort (http://www.snort.org)

també sota llicència GPL igual que el Nessus tenen una base de dades molt

actualitzada i potent. A més, també està dotat d’un llenguatge de programació

que permet personalitzar els patrons de tràfic i que generin els nostres propis

events.

Quan hi ha més d’un IDS o sensor en

una xarxa enviant alertes es fa necessari instal·lar no només un analitzador de

logs sinó també un CMS, que mostri la informació més important que hem de

mirar. Gràcies a aquests sistemes que actuen com un centre de control d’alertes

i permenten profunditzar en els events que han disparat les alarmes, es poden

absorvir grans volums d’informació de forma ordenada i sense desbordar

l’administrador.

Així doncs, el CMS és el punt des

d’on l’administrador ha de recollir les dades enviades pels sensors dels IDS.

També pot ser el punt on hi ha el registre on es guarden els events que envien

els diferents sensors que hi ha repartits per la xarxa. De forma que

l’analitzador de logs el podem fer correr en aquest sistema. Fins hi tot si la

xarxa no és massa gran podem fer correr un SGBD per guardar els registres dels

events.

Gràcies als CMS també és comú

realitzar informes periòdics que ajuden a justificar la despesa de les

organitzacions en seguretat. A més també és útil per saber fins a quin punt

l’organització està en el punt de mira dels intrusos, i fins a quin punt els

sistemes són vulnerables.

Pros

· Permet centralitzar el control de

la seguretat de la xarxa.

· Dóna un accés ràpid a la

informació important.

· Ajuda a identificar les

vulnerabilitats que s’intenten explotar en els sistemes.

· Acostuma a proporcionar un entorn

de treball agradable i ordenat.

· És fàcil analitzar, configurar i

mantenir diferents sistemes des d’un sol lloc.

Contres

· Si s’arriba a comprometre la

seguretat d’aquest punt es pot fer vulnerable tota la seguretat de la xarxa.

· En cas d’un atac massiu contra tota

la xarxa es podria saturar el CMS per sobrecàrrega (atac DOS indirecte).

· Cal estàr familiaritzat amb el CMS

que s’usi sinó ens pot desbordar.

· Cal ser cuidadós en les

conclusions que es treuen de la informació que dóna el CMS. No s’ha d’oblidar

que la informació que dóna pot estàr influènciada per falços positius mal

filtrats.

· El seu cost acostuma a condicionar

la seva compra.

· Són difícils d’integrar. No tots els IDS funcionen amb

qualsevol CMS. El fabricant del IDS acostuma a condicionar el CMS a

usar. D’aquí la necessitat d’usar registres en format XML.

Com

tots els elements de seguretat l’ús o no d’aquests dispositius depén dels

gustos de l’administrador. El que si és evident és que quan més gran és la

xarxa a gestionar més palesa es fa la necessitat d’algún element centralitzador

de tota la informació que ens arriba.

El CMS només és un entorn que preten

integrar el màxim d’informació referent als IDS de la xarxa i mostrar aquestà

informació de la forma més resumida, ordenada i vistosa possible, amb la

finalitat de simplificar la tediosa i sovint monótona feina del manteniment

d’aquests sistemes.

Alguns avantatges com la connexió

dels events generats amb bases de dades de patrons d’intrusions, proporcionada

per tots els CMS, ajuden a conèixer i a estàr al dia de certes intrusions que

podrien ser desconegudes fins aquell moment. D’aquestà forma redueixen el temps

necessari per identificar l’atac i optimitzar la resposta enfront a aquests events

(analitzador de vulnerabilitats passiu).

Malgrat totes les firmes comercials

relacionades amb el món de la seguretat tenen els seus IDS amb els seus CMS

associats, altre cop el món OpenSource ens dóna solucions que superen

les eines comercials. A continuació es descriuen dos CMS que treballen amb les

sortides de l’Snort (IDS).

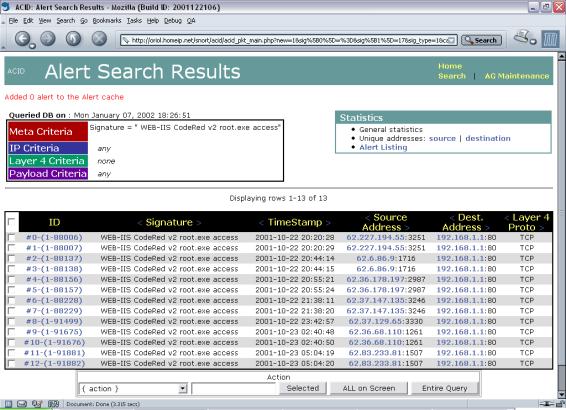

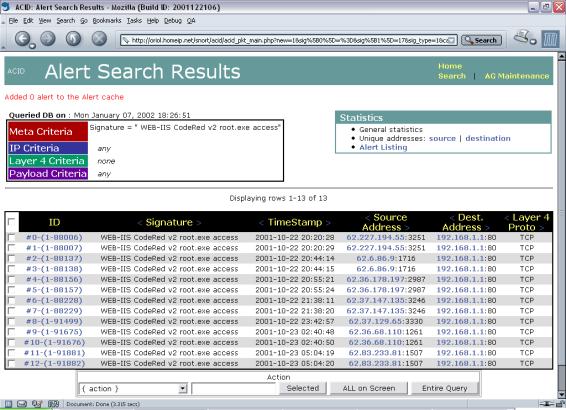

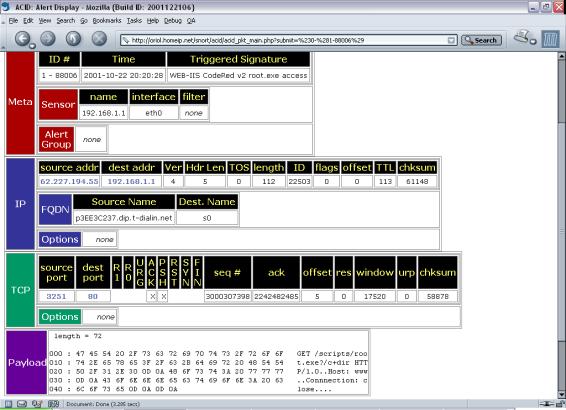

ACID (Analysis Console for Intrusion

Database) és una part del projecte AirCERT del CERT/CC (http://www.cert.org/kb/acid/). Aquest

projecte té moltes més pretencions que la de desenvolupar un CMS per l’Snort.

Però, dins del seu projecte ha desenvolupat aquest producte que per si sol ja

té un valor molt destàcable, per la seva simplicitat d’ús, potència i claredat

a l’hora de mostrar-nos la informació que recull l’Snort.

Programat

en PHP, analitza les sortides que l’Snort ha anat posant en un SGBD (MySQL o

PostgreSQL). A més de poder analitzar dades que provenen d’un IDS, aquestà eina

també és capaç d’analitzar events de certs firewalls i fins hi tot alguns

dispositius Cisco. És una d’aquelles eines que la seva potència recau en la

seva simplicitat d’ús. No obstant això es troben a faltar certs complements com

una pantalla principal més configurable o que doni més informació al iniciar

una sessió.

Funciona en qualsevol servidor Web

que suporti un pre-processador PHP amb suport de connexió a MySQL o PostreSQL. Per exemple, Linux, FreeBSD,

OpenBSD, Win32, etc.

Malgrat la seva llicència no és GPL,

si que és OpenSource. Sobre tot la gran vistosistat de les pantalles i

les moltes eines que complementen l’analisi d’events, el fan un CMS molt

complert. Algunes de les funcions més destàcables que complementen la seva

funció d’analitzar i resumir els events rebuts dels IDS són: control de la

integritat de fitxers, control del funcionament de dimonis locals i remots,

etc.

Funciona amb una estructura

Client-Servidor, d’aquestà forma podem instal·lar clients en certes màquines i

usar aquests clients com a HIDS que serveixen informació al servidor (CMS).

Potser el problema més gran que té aquestà estructura són les grans

depéndències de software que tenen els clients i el servidor per funcionar, la

qual cosa, fa que el programa no sigui gens lleuger pel sistema.

Així doncs, el seu principal

inconvenient és la velocitat a l’hora de tractar la informació enmagatzemada a

la base de dades. Només suporta MySQL i està programat en Perl, la qual

cosa obliga a tenir un Perl amb molts mòduls que serà la principal difícultat

en la seva instal·lació aquest software. La documentació que adjunta és poc

complerta i requereix un administrador experimentat o un sistema molt

automatitzat per saber-lo configurar.

La

majoria dels atacs només arriben a penetrar els sistemes per camins molt

concrets. Per exemple, certs atacs poden permetre a l’intrús llegir certs

fitxers però no li permeten alterar cap part del sistema. Altres atacs

poden permetre parar certs serveis o components del sistema però no permeten

accedir a fitxers del sistema. Malgrat la varietat de capacitats que tenen els

atacs només hi ha quatre formes diferents de violar aquestà seguretat:

disponibilitat, confidencialitat, integritat i control.

· Confidencialitat: quan un atac

permet a l’atacant accedir a informació per la qual no està autoritzat pel

propietari de la informació.

· Integritat: un atac pot causar una

violació d’integritat quan l’atacant, que no està autoritzat, canvia l’estat

del sistema o altera alguna dada resident en el sistema.

· Disponibilitat: quan un atac

compromet la continuïtat d’un servei o sistema.

· Control: si un atacant aconsegueix

violar els controls d’accés a un sistema, de forma que aquest guanyi privilegis

dins el mateix. Podem dir no només que s’ha violat el sistema de control del

sistema, sinó també la confidencialitat, integritat i la disponibilitat.

Podem dir que un escàner ha tingut

lloc quan un atacant envia a una xarxa o a un sistema diferents tipus de

paquets. Usant la resposta a aquests paquets l’atacant pot conèixer el sistema

que vol atacar. A partir d’aquí l’atacant pot conèixer les característiques i

vulnerabilitats de la màquina que vol atacar. Els escàners no comprometen la

seguretat dels sistemes. De fet, un escàner només és una forma de mirar quins

recursos està oferint a la xarxa aquest sistema, quina topologia té una xarxa,

etc.

Les eines que es dediquen a fer escàners, se’ls anomena: network

mappers, port mappers, network scanners, port scanners, vulnerability

scanners... Els escàners ens poden oferir aquestà informació d’un

sistema o xarxa:

· Topologia de la xarxa.

· Tipus de tràfic permés a través

del firewall.

· Hosts actius a la xarxa.

· Sistema Operatiu dels sistemes que

estàn online.

· Software que estàn corrent els

servidors.

· Versions del software que estàn

corrent els servidors.

Els escanejadors de vulnerabilitats

són un tipus d’escàners que miren les vulnerabilitats que té un host. A més un

atacant també pot llençar un escàner de vulnerabilitats contrà una col·lecció

de hosts per saber si algún d’aquests host és susceptible a aquella

vulnerabilitat.

Amb aquestà informació, un atacant

pot identificar de forma precisa els sistemes de la xarxa destí, cosa que li

permetrà saber quin tipus d’atac farà vulnerable un host o una xarxa destí.

Aquests atacants sempre usen software que prova si un sistema és vulnerable a

un atac abans de llençar l’atac real. Arriben a coneixer tant bé les xarxes que

volen atacar que ni l’administrador a vegades sabia que tenia certs serveis

dins la seva xarxa, certs programes o fins hi tot certs hosts.

Tot i que aquestes eines són usades

per atacar sistemes, si un administrador es preocupa per la seguretat dels seus

sistemes les usarà contra la seva pròpia xarxa per conèixer millor quines són

les seves vulnerabilitats i poder-les corregir. Així doncs, tan per defensar

com per atacar un sistema, sovint es fan servir les mateixes eines. Obviament

només canvia la finalitat.

Desafortunadament per les víctimes

aquestes accions no són il·legals, ja que aquestes eines no permeten veure res

que l’administrador prèviament no hagi deixat visible des la xarxa. Així doncs,

és tan legal com entrar a un banc i fixar-se en els dispositius de seguretat

que té instal·lats: càmeres de seguretat, sistemes d’alarma, guardies de

seguretat, etc. L’únic que s’està fent és mirar informació pública. En cap

moment hi ha un intent de penetració al sistema.

Hi ha causes que justifiquen

l’activitat dels escàners. Un exemple són els buscadors de pàgines web: google,

yahoo, altavista, etc. Aquests sistemes d’indexació de pàgines web, tenen els

tan coneguts escàners que es dediquen a recollir informació pública dels sistemes

en busca de noves pàgines web per tal de poder-les indexar en els seus motors

de bases de dades.

Si el nostre IDS és prou potent i

està prou ben configurat serà capaç de distingir entre un escàner legítim o un

escàner mal·liciós. Perquè no cal oblidar que abans d’un atac sempre i hi ha un

escàner que el precedeix. A més l’experiència ens diu que si una màquina està

connectada a internet és molt extrany que no rebi almenys un escàner diari.

Els atacs DOS (Denial Of Service)

pretenen alentir o parar sistemes o serveis. En certes comunitats d’Internet

els atacs de tipus DOS són molt comuns. Per exemple, a l’IRC (Internet Relay

Chat) les disputes verbals són comuns i una forma d’aconseguir denegar l’accés

a algú a aquell servidor d’IRC és per mitjà d’un atac DOS. Una altra pràctica

per la que s’ha usat els atacs DOS últimament és per atacar grans

organitzacions. Davant d’aquests atacs no hi ha cap organització per gran que

sigui que es pugui defensar si l’atac és a prou escala, provocant a

l’organització atacada grans pèrdues.

A grans trets hi ha dos tipus

d’atacs DOS: l’explotació de defectes (flaw explotation) i els atacs per

inundació (flooding). Per un

administrador d’IDS és molt important conèixer la diferència entre ells.

S’aprofiten

dels defectes del software que té la màquina a atacar provocant que aquest

software falli i que caigui el servei, provocant una violació de

disponibilitat. També es pot aconseguir que aquest servei acabi esgotant els

recursos de la màquina fins que aquestà caigui o bé el servei es quedi

bloquejat.

Un dels atacs d’aquest tipus més

conegut és: el ‘Ping of Death’. Aquest atac bàsicament consisteix en enviar

paquets de ping molt i molt llargs contra sistemes Windows. El sistema destí no

els pot gestionar i el sistema acaba caient.

Quan un atac d’aquest tipus es diu

que acaba els recursos del sistema, es vol dir que acaba: el temps de CPU

lliure, la memòria, l’espai en disc, l’espai en algún buffer, o fins hi tot

l’amplada de banda. En molts casos, només corregint els errors de programació

d’aquest software es soluciona el problema, aplicant un ‘patch’.

Aquests tipus d’atac l’únic que fan

és enviar més informació al sistema de la que aquest pot gestionar. Quan un

atacant no té cap forma d’enviar més informació que la que un sistema pot

gestionar el que fa és monopolitzar altres sistemes de forma que tots ells

enviïn informació contra el sistema que es vol atacar. Usant tota la potència i

l’ample de banda de tots aquests sistemes llavors s’intenta acabar amb els

recursos del sistema destinatari de l’atac. La xarxa o sistema atacat no té cap

forma de defensar-se sobre aquest tipus d’atacs. Només parar els sistemes fins

que l’atac hagi acabat i l’organització pugui tornar a oferir els seus serveis

a la xarxa.

Quan ens referim al terme DDOS

(Distributed DOS) aquest tipus d’atacs són un subconjunt dels atacs DOS. Es diu

que un atac és un DDOS quan l’atacant usa múltiples sistemes per llançar

l’atac. Tots aquests ordinadors són controlats per un atacant central. És obvi

que un sol atacant no pot saturar la xarxa d’una important organització de

comerç electrònic. Però si l’atacant és capaç

d’aconseguir el control de 20.000 ordinadors i fer que aquests enviin un

atac de forma simultànea contra un sol destí és obvi que el destinatari de

l’atac caurà davant aquest atac DDOS.

Els atacs de penetració impliquen

aconseguir o alterar uns privilegis no autoritzats dins d’un sistema; també es

poden referir a aconseguir recursos o dades d’un sistema als que no s’està

autoritzat. Es pot considerar doncs arribats en aquest punt que estem violant

la integritat i el control . En contraposició als atacs DOS que només vulneraben

la disponibilitat o als escàners que ni tan sols feien res il·legal.

Per tal d’aconseguir guanyar aquest

accés als sistemes els atacants s’aprofiten d’errors en el disseny o la

programació del software d’un host. Tot i que també és molt comú aprofitar-se

de descuits o del desconeixement de l’administrador sobre el seu propi sistema.

Malgrat els errors en el software (bugs) varien molt cada dia, els més comuns

son:

Usuari a Root: un usuari del sistema

aconsegueix el control absolut sobre la màquina on es troba.

Accés remot a Usuari: un atacant des

de la xarxa aconsegueix un compte d’usuari a la màquina que està atacant.

Accés remot a Root: un atacant des

de la xarxa aconsegueix control total sobre la màquina que està atacant.

Accés remot de lectura a disc: un

atacant des de la xarxa aconsegueix accés de lectura a disc en zones privades.

Accés remot d’escriptura a disc: un

atacant des de la xarxa aconsegueix accés d’escriptura a zones privades del

disc.

Tan els atacs DOS com els de

penetració es poden dónar en dues formes: local i remota.

Des d’una compte d’un usuari

autoritzat del sistema és llença un atac contra el mateix sistema. Per tant, el

que busca aquest atac normalment és escalar privilegis, per tal d’aconseguir

més control sobre la màquina.

Aquests atacs es llencen sense

comptes del sistema. Normalment s’aprofiten d’algún servei que està dónant el

sistema i per mitjà d’aquest punt d’interacció per un accés públic es llença un

atac normalment aprofitant una vulnerabilitat del software, un error de

programació de la interficie d’intereacció, etc. Per mitjà d’accés públic és

busca aconseguir normalment un accés com a usuari del sistema. Si s’aconsegueix

això ja s’haurà aconseguit escalar privilegis dins el sistema i llavors només

s’haurà de seguir escalant privilegis per fer-se amb el control total.

Quan un IDS detecta un atac

normalment informa del lloc des d’on s’ha llençat l’atac, sovint s’expressa en

forma d’IP origen (source IP). Aquestà IP és només el lloc des d’on aparentment

s’ha llençat l’atac, o sigui, la IP des d’on venien els paquets que estàven

atacant el sistema.

Sovint quan un intrús vol fer un atac el que fa és canviar la seva IP per

fer els atacs, per tal de que la font d’aquests paquets no l’apunti cap a ell.

Aquestà tècnica de canviar la IP que ens pertoca s’anomena IP Spoofing.

La clau per saber on és l’atacant

està en mirar el tipus d’atac. Segons l’atac que hagi llençat canviarà on hagi

d’estàr l’atacant per veure els paquets que retorna el sistema atacat.

Si l’atacant llença un atac d’una

sola direcció, com alguns atacs de flood (DOS) aquest no haurà d’esperar cap

resposta del sistema i per tant podrà estàr en qualsevol lloc. Fins hi tot és

usual en aquests casos que l’atacant usi IP origen aleatories. Quan l’atac que

es llença sí que necessita que l’atacant vegi els paquets que retorna l’atacat,

per exemple, en un atac de penetració, el més usual és que l’atacant usi algún

sistema intermig on dirigir els paquets, o sigui, tornem a la idea de IP spoof.

Exemple de com fer un IP spoof, es

localitza un sistema intermig (algun ordinador en el que tinguem accés i que

estigui connectat a la xarxa) s’instal·la algún soft per poder-lo usar de porta

d’enllaç. Per exemple, es pot instal·lar un simple port-bouncer. O també

es pot instal·lar un sniffer modificat si aquest soft està en un lloc

estratègic, de forma que capturi la informació que va cap a una IP que no

existeix i que aquestà informació capturada s’envii encapsulada en paquets des

d’aquest host cap al host de d’on es vol fer l’IP Spoof.

Amb aquestes idees podem estàblir

connexions TCP completes, connexions que envien els paquets cap a un destí amb

l’origen alterat i revent per un camí poc convencional les respostes. Per tal

de dur a terme accions com aquestes sense haver de passar hores programant, hi

ha eines com el netcat que permeten fer coses realment molt poc usuals amb

els sockets. Convinant aquestes eines amb d’altres comandes del sistema o

clientes de serveis completament convencionals és molt fàcil montar un IP

spoof.

En situacions com les descrites

anteriorment no es pot determinar sense l’ajuda de l’administrador de la xarxa

atacant qui ha fet l’atac, ja que s’escapa del control de la víctima seguir

fins aquests extrems els paquets que s’envien. També cal pensar que si es rep

un atac d’aquest nivell de sofisticació els atacants tenen cert nivell i que no

serà fàcil seguir-los la pista.

Quan els IDS generen centenars o

milers d’events diaris, es fa completament impossible estudiar-los per separat.

El problema no està només en el número d’atacs sinó en com els IDS mostren

aquests atacs. Alguns IDS mostren per separat un atac cada cop que es dóna

contra un host. Un atacant que escanegi una subxarxa pot llençar centenars de

vegades un atac, una per cada host i això generarà centenars d’events. Un per

cada atac. Actualment sembla que la tendència ens porta a mostrar tots aquests

atacs agrupats i a mostrar en primer llocs els de més importància.

Gràcies a aquest conveni es fa més

fàcil comparar l’eficàcia dels diferents IDS davant d’un atac, ja que abans

cada fabricant els anomenava d’una forma diferent i era difícil saber quin IDS

era el més complet. A més, també es feia difícil coordinar i organitzar la

informació que apareixia als CMS provinent dels IDS de diferents fabricants.

Els conveni més extés és: Common

Vulnerabilities and Exposures List (CVE): mantingut per MITRE amb l’ajuda de

diferents professionals al voltant del món. Des del NIST’s ICAT-vulnerability

index (http://icat.nist.gov) es pot accedir

a la base de dades del CVE , tot i que el seu web site és: http://cve.mitre.org.

Normalment quan un IDS informa d’un

event s’associa el nivell de perillositat de l’event associat. Així els

administradors tenen una orientació de la importància de l’event. Tot i que

l’impacte d’un atac i el nivell de perillositat són molt subjectius, a més no

tenen perquè ser iguals en diferents sistemes o en diferents organitzacions.

Per exemple, si un atacant llença un

grup d’atacs per unix i la xarxa atacada no conté cap sistema d’aquest tipus

l’impacte serà nul. Però en canvi aquest atac pot ser considerat de

perillositat màxima per l’IDS. Per això, com sempre, en els IDS el millor és

aprendre del que va dient i anar-lo ajustant al cas concret de l’organització

en concret.

Alguns IDS mostren una descripció de

l’atac que han detectat; sovint també inclouen el tipus de vulnerabilitat que

l’atac està intentant explotar. Aquestà informació és molt útil quan

l’administrador vol corregir la vulnerabilitat del sistema. A continuació es

pretenen discutir els tipus de vulnerabilitats més comuns i no preten pas ser

una llista exahustiva de tots els tipus de vulnerabilitats existents, ja que la

llista seria intractable. Les vulnerabilitats més comuns són:

En un error en la validació de les

entrades, la entrada rebuda pel sistema no es comproba correctament. Aquestes vulnerabilitats

a vegades es poden explotar enviant certes seqüències d’entrada. Hi ha dos

tipus d’errors de validació:

En aquest cas l’entrada rebuda pel

sistema és més llarga que la llargada esperada per aquell tipus d’entrada però

el sistema no sap tractar aquestà condició excepcional. Llavors el buffer

d’entrada s’omple i sobrepassa la memòria que tenia assignada. Si es construeix

una entrada de forma intel·ligent un atacant pot fer que el sistema executi

instruccions capturant la seqüència del contador de programa (PC: Program

Counter). Un exemple de buffer overflow és explotar la vulnerabilitat del

dimoni fingerd en un sisgtema Unix, en el qual, un atacant pot enviar una

comanda finger amb una sèrie d’arguments massa llargs, seguit per una cadena

d’ordres col·locades en un punt d’aquestà serie d’arguments que s’executaran

quan el sistema no sapiga tractar els arguments enviats.

Les entrades rebudes pel sistema

poden ser generades per una persona o per una màquina, causant que el sistema

excedeixi un límit assumit. Aquestà sobrecàrrega representa una vulnerabilitat.

Per exemple, el sistema podria quedar-se sense memòria, sense capacitat al disc

o sense ample de banda. Un altre exemple, és que una variable podria arribar al

seu màxim valor i superar-lo o al seu mínim valor. Encara un altre exemple

podria ser que una equació intentés fer una divisió per zero. Tots aquests són

casos que s’haurien de mirar de tractar per tal de que els sistemes no es

quedessin bloquejats, provocant problemes de disponibilitat.

Els errors d’aquest tipus són molt

senzills d’explicar, ja que simplement es pot dir que es donen quan el

mecanisme d’autenticació, o de control d’accés fallen. El problema no acostuma

a estàr en la configuració de l’usuari sinó el propi mecanisme del control

d’accés. O sigui, que serien problemes de disseny.

En certs programes es donen certes condicions

excepcionals que porten a un error que en el moment del disseny no es van

pensar. Aquests errors s’haurien de capturar pel software. D’aquestà forma

s’evita que l’usuari o atacant arribi en punts del programa que li poden

proporcionar informació que no estàn autoritzats a veure. Un error que es dóna

sovint en els sistemes Unix, són els coredump que és un volcat de la

memòria que estàva usant un programa abans de dónar-se una situació d’error no

controlada pel programa. Aquest fitxer coredump porta informació a vegades

sensible sobre el sistema.

A vegades els sistemes no són

insegurs de per si, sinó, que certs programes que s’instal·len els fan

vulnerables. Aquests errors indirectes a causa de software sovint innecessari

que s’instal·len als sistemes, es consideren errors d’entorn. Normalment són

errors que fan el sistema inestàble ja sigui per incompatibilitat entre

aplicacions o entre l’aplicació i el sistema operatiu.

Aquests errors són molt comuns,

sovint perquè els programes s’acostumen a instal·lar ràpid i a configurar el

mínim per dónar el servei que interessa aprofundint el mínim necessari en el

coneixement del que s’ha instal·lat. Això fa que sovint per la ignorància sobre

el software instal·lat apareguin problemes de seguretat fruit de la mala o fins

hi tot la no configuració de certes parts del software. Per exemple, si un

servei d’FTP porta usuaris per defecte i aquests no s’eliminen es podrà entrar

al sistema usant-los.

Són errors que es donen per un mal

plantejament a l’hora de planificar les configuracions. Això pot provocar que

es plantegin incongruències entre diferents configuracions, provocant buits o

zones que l’administrador no havia previst. Per exemple, en una xarxa

funcionant sota un domini NT si s’instal·la un nou ordinador i aquest no es

configura perquè entri dins del domini NT de l’empresa, aquest no usarà el

sistema d’autenticació d’usuaris del domini NT.

D’aquestes

tècniques n’hi ha moltíssimes, però en aquest punt es pretén centrar el tema en

un cas concret perquè quedi clara la vulnerabilitat dels sistemes IDS intentant

detectar atacs. Malgrat pugui semblar que els IDS són realment una gran solució

contra els atacs, després d’aquest apartat es podrà observar que això no és tan

cert. En concret s’observarà com evitar els patrons de tràfic de que disposen

els IDS per detectar els atacs als servidors Web. Malgrat el descrit en aquest

punt només és un exemple aplicat sobre HTTP la idea es podria portar a terme en

altres serveis.

És important entendre els components

que té una petició HTTP. Tal com es defineix al RFC 1945:

[ GET1

/cgi-bin/foo.cgi2 HTTP/1.03 ]4

1. Per fer una

petició HTTP les comandes són: GET, HEAD, POST, etc.

2. URI: Uniform Resource Identifiers, o dit d’altre

forma la pàgina que nosaltres estem demanant. Pot ser relativa

(‘/algun/fitxer’) o absoluta (‘http://servidor/algun/fitxer’).A vegades també

s’anomena URL (Uniform Resource Locator) a una URI absoluta.

3. Versió en la que es fa la petició i es vol

la resposta d’HTTP.

4. Les 3 components anteriors fa una petició.

Cada component es separa per un espai.

Per

tal d’entendre una mica més com es fa per evitar un IDS, es farà referència a

dos tipus d’IDS:

Smart:

Implementació lògica que entén el protocol que estem enviant, en aquest cas el

HTTP. Després d’optimitzar la petició que es fa, intenta aplicar-li algún patró

de tràfic maliciós. S’intenta comportar com un servidor Web. Un exemple de

producte que segueix aquest model de funcionament és el RealSecure de la ISS (http://www.iss.net).

Raw:

També coneguts com a ‘packet grep IDS’, escanegen el payload del paquet sense

processar la informació que conté. La millora d’aquest sistema és purament de

velocitat. Per exemple, l’Snort usa aquest sistema d’identicació de tràfic

maliciós.

Ambdós

tipus d’IDS tenen els seus pros i contres, i ambdós tipus poden ser evitats de

diferents formes. S’ha trobat interessant referir-se als IDS segons la forma

d’identificar el patró de tràfic maliciós per entendre d’una forma més tècnica

com evitem el seu sistema d’indentificar tràfic maliciós.

En

pro de la velocitat hi ha molts IDS que intenten reduir al màxim les cadenes a

identificar dins dels seus patrons de tràfic sospitós. Per exemple, un IDS

intentant detectar el típic bug del /cgi-bin/phf, podria ser que només busqués

la cadena /phf dins la URI de la petició HTTP. Això obviament provocaria un

gran número de falços positius. Però al mateix temps milloraria substancialment

la velocitat d’aplicació d’aquell patró. Un exemple en el que fallaria aquest

patró de tràfic seria:

GET

/imatges/phfax.jpg HTTP/1.0

Si només es busca que la URI contingui /phf, la petició anterior faria

saltar un falç positiu. Però també cal anar en compte perquè si a la signatura

posessim que s’ha de detectar la cadena /cgi-bin/phf i ens arribes una petició

d’aquest tipus:

GET

/cgi/phf HTTP/1.0

Això no seria considerat un atac pel nostre IDS i en canvi podria

ser-ho. Per tan, el fet d’obviar /cgi-bin/ o /cgi/ ja que és un directori

arbitrari que podria variar ens causa un compromís, ja que si fem la cadena

massa curta (/phf) podem fer saltar falços positius i si fem la cadena massa llarga

(/cgi-bin/phf) podem obviar atacs (/cgi/phf).

Fets

com aquest són els que fan inferiors els IDS comercials als IDS de codi lliure,

ja que no es pot comprobar quines polítiques estàn usant per detectar els atacs

i per tant, no podem saber fins a quin punt són bons els seus criteris per

detectar atacs.

Alguns

IDS no tenen en compte que no totes les peticions HTTP són a través de la

sentència GET, que també poden ser altres comandes com: HEAD o POST. Per

exemple, un CGI podria estàr programat per rebre una petició via HEAD i llavors

les sentències:

GET

/directori/fitxer.cgi

HEAD

/directori/fitxer.cgi

serien equivalents i alguns IDS serien incapaços de veure que la segona

sentència també és una sentència correcta i que pot representar un atac

maliciós. Sovint el mètode de fer la petició no s’inclou.

El

sistema clàssic de saltar-se els patrons dels IDS és codificar la URI de la URL

amb el seu equivalent en caràcters d’escapament. El protocol HTTP especifica

que es poden passar caracters binaris dins la URI usant la notació %xx, on ‘xx’

és un número en hexadecimal que representa un caràcter. En teoria els raw IDS

haurien de fallar, perquè la signatura “cgi-bin” no consisteix amb la cadena "%63%67%69%2d%62%69%6e".

També, en teoria, els smart IDS no haurien de permetre passar a un paquet com

aquest perquè primer decodificarien la cadena, com un servidor web, i després

li aplicarien la comparació.

Actualment això no funciona en cap

tipus d’IDS ja que tots d’una forma o altre decodifiquen la cadena abans de

comparar-la amb les signatures. Concretament l’Snort, per exemple, usa

pre-processadors de paquets per solucionar aquest obsolet problema.

En un esforç per trencar una cadena,

el clàssic mètode de la doble barra que substitueix la barra simple. La idea

seria canviar cadenes del tipus: /cgi-bin/fitxer.cgi per //cgi-bin//fitxer.cgi.

Malgrat, la majoria d’IDS (tan smart com raw) ja solucionen aquest problema i

els seus derivats, o sigui, usar múltiples barres. Els smart IDS tendeixen a

combinar totes les barres en una, en canvi els raw IDS tenen dos comportaments:

igual que el smart o bé, generar un event que informi del fet. Aquest mètode

està obviament obsolet i actualment s’acostuma a usar el mètode de

auto-referenciar un directori.

Un altre clàssic per trencar el

mètode de comparació de signatures dels IDS, és saltar cap a un directori i

després fer el salt invers, per tornar a quedar al mateix lloc i fer la petició

del fitxer que està al directori actual sense que ho sembli. La idea és que

volem fer aquestà petició:

GET /cgi-bin/fitxer.cgi

però volem

ocultar una mica el codi de la petició:

GET /cgi-bin/foodir/../fitxer.cgi

si ens fixem en la

URI veiem que l’únic que estem fent és entrar en un directori per després

tornar a sortir i fer la petició d’un fitxer que està al directori inicial.

En aquest tipus de joc els IDS ja no

saben detectar que s’està intentant atacar al fitxer.cgi sinó que s’han de

limitar a informar per mitjà d’un event de la presència de la cadena ‘/../’

dins la URI de la petició. Aquest tipus d’events acostumen a quedar a la pila

d’events considerats falços positius, ja que una URI del codi HTML d’una pàgina

web podria contenir aquestà referència i no seria en cap cas codi maliciós.

Per tant, acabem de trobar un mètode

força eficaç per confondre tan els smart com els raw IDS. Tot i amb això, la

tàctica dels directoris auto-referenciats és molt millor.

La tècnica més nova i eficaç en

aquest “joc de directoris” són els directoris que s’auto-referèncien. Com és

sabut per tothom en DOS i en Unix el ‘.’ és una referència cap al propi

directori, per exemple: ‘c:\tmp’ és el mateix que ‘c:\tmp\.\.\.\.\.’.

L’equivalent en Unix seria: ‘/tmp/’ és igual a ‘/tmp/./././’.

Els smart IDS en un intent d’evitar

aquest tipus d’atac se’ls presenten tres opcions:

· Alertar de la presència de la

cadena ‘/./’.

· Obviar aquestà cadena, perdent

així molts atacs. (mala solució)

· Fer una substitució lògica de la

cade ‘/./’ per ‘/’, que és la millor solució, però és massa lenta.

La realitat és que si convinem la

tècnica de codificar la URI i la dels directoris auto-referenciats la majoria

dels IDS ja siguin del tipus smart o raw no són capaços de fer la comparació de

la signatura de forma encertada.

La idea consisteix en finalitzar la

cadena de la petició de forma prematura, llavors l’IDS en un intent per

optimitzar el seu temps de procés, obviarà la informació extra que envia el

client. Per més informació sobre el que envia un navegador web en cada petició

al servidor es pot consultar http://oriol.homeip.net/?id=179

(browser fingerprinting) on hi ha un article sobre aquest tema. Una petició web

típicament és de la forma:

GET

/some.file HTTP/1.0\r\n

Header:

blah \r\n

Header:

blah \r\n

Header:

blah \r\n

Header:

blah \r\n

\r\n

un exemple real de petició feta per Mozilla

seria:

GET / HTTP/1.1

Host: 192.168.1.1:8000

User-Agent: Mozilla/5.0 (Windows; U;

Windows NT 5.0; en-US; rv:0.9.3) Gecko/20010801

Accept: text/xml, application/xml,

application/xhtml+xml, text/html;q=0.9, image/png, image/jpeg, image/gif;q=0.2,

text/plain;q=0.8, text/css, */*;q=0.1

Accept-Language: en-us

Accept-Encoding: gzip, deflate,

compress;q=0.9

Accept-Charset: ISO-8859-1,

utf-8;q=0.66, *;q=0.66